A criptografia é um campo fascinante que combina matemática, ciência da computação e segurança da informação. Ela desempenha um papel crucial na proteção de nossas comunicações digitais, transações financeiras e dados sensíveis. Neste artigo, mergulharemos profundamente no mundo da criptografia, explorando sua história, princípios fundamentais e aplicações modernas.

A Origem da Criptografia

A criptografia tem suas raízes na antiguidade, com evidências de seu uso datando de milhares de anos atrás. Um dos primeiros métodos conhecidos é a Cifra de César, utilizada pelo imperador romano Júlio César para proteger mensagens militares.

A Cifra de César

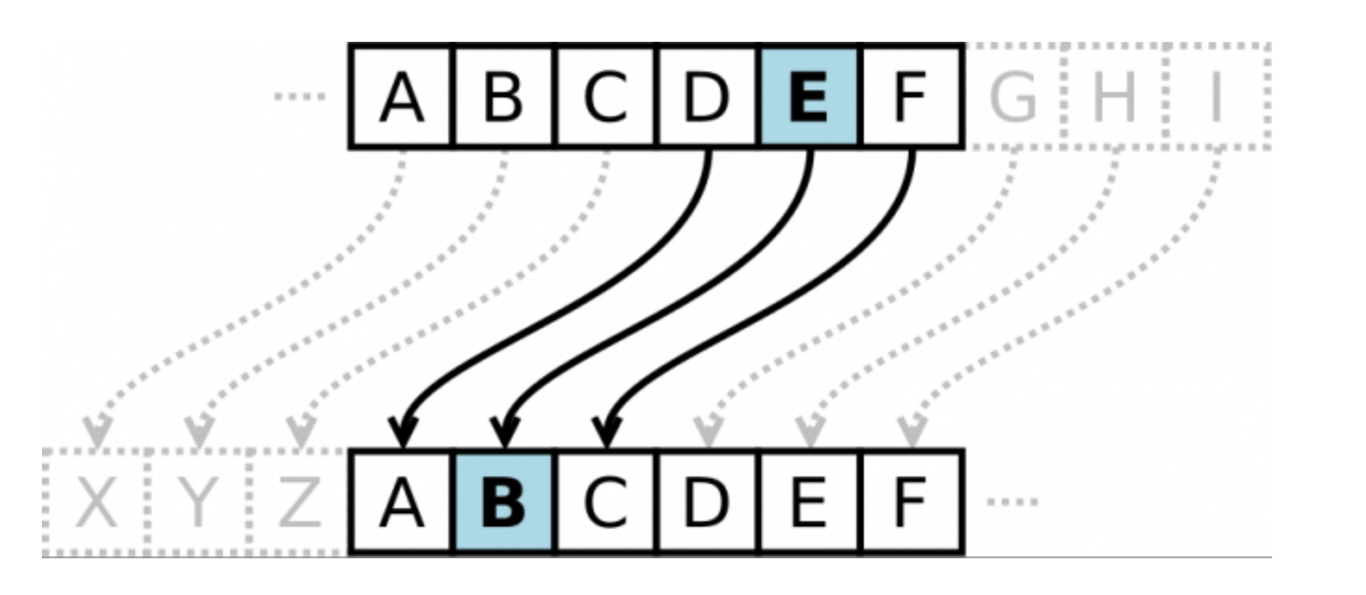

A Cifra de César é um exemplo simples de criptografia por substituição. Cada letra da mensagem original é substituída por outra letra do alfabeto, deslocada por um número fixo de posições.

Exemplo em Python:

def cifra_cesar(mensagem, deslocamento):

alfabeto = 'ABCDEFGHIJKLMNOPQRSTUVWXYZ'

cifrado = ''

for letra in mensagem.upper():

if letra in alfabeto:

indice = alfabeto.index(letra)

novo_indice = (indice + deslocamento) % 26

cifrado += alfabeto[novo_indice]

else:

cifrado += letra

return cifrado

# Exemplo de uso

mensagem = "ATAQUE AO AMANHECER"

deslocamento = 3

mensagem_cifrada = cifra_cesar(mensagem, deslocamento)

print(f"Mensagem original: {mensagem}")

print(f"Mensagem cifrada: {mensagem_cifrada}")

Este método, embora simples, ilustra o conceito básico da criptografia: transformar uma mensagem legível em algo aparentemente sem sentido para quem não possui a chave de decifração.

Evolução da Criptografia

Ao longo dos séculos, a criptografia evoluiu significativamente, especialmente durante períodos de guerra e conflito. A Segunda Guerra Mundial, em particular, foi um catalisador para avanços importantes na área.

A Máquina Enigma

Um marco na história da criptografia foi a máquina Enigma, utilizada pela Alemanha nazista durante a Segunda Guerra Mundial. A Enigma era um dispositivo eletromecânico que utilizava rotores para cifrar mensagens de forma complexa.

O processo de quebra do código Enigma pelos Aliados, liderado pelo matemático Alan Turing, não apenas influenciou o curso da guerra, mas também lançou as bases para a computação moderna e a criptoanálise.

Fundamentos Matemáticos da Criptografia Moderna

A criptografia contemporânea é baseada em princípios matemáticos sólidos. Dois conceitos fundamentais são particularmente importantes: a teoria dos números e a complexidade computacional.

Teoria dos Números

A teoria dos números, um ramo da matemática pura, fornece a base para muitos algoritmos criptográficos. Conceitos como números primos, aritmética modular e funções unidirecionais são essenciais para a criptografia de chave pública.

Um exemplo clássico é o algoritmo RSA (Rivest-Shamir-Adleman), que se baseia na dificuldade de fatorar o produto de dois números primos grandes.

Complexidade Computacional

A segurança de muitos sistemas criptográficos modernos depende da existência de problemas computacionalmente difíceis. Isso significa que, embora seja fácil realizar uma operação em uma direção (como multiplicar dois números primos grandes), a operação inversa (fatorar o produto) é extremamente difícil e demorada, mesmo para computadores poderosos.

Criptografia Simétrica vs. Assimétrica

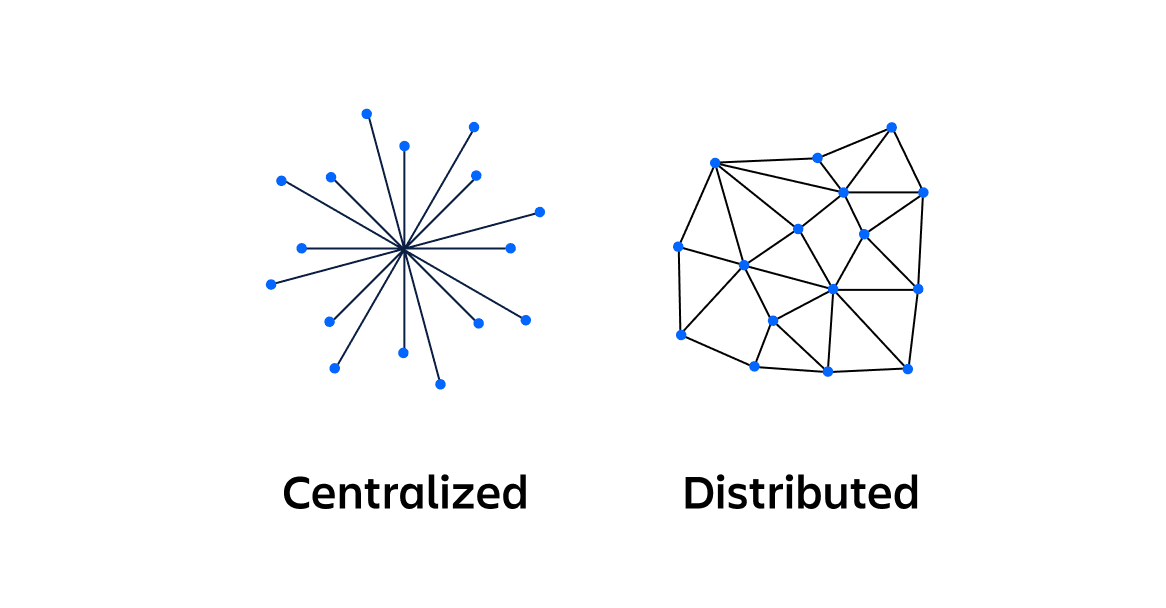

A criptografia moderna pode ser dividida em duas categorias principais: simétrica e assimétrica.

Criptografia Simétrica

Na criptografia simétrica, a mesma chave é usada para cifrar e decifrar a mensagem. Algoritmos como AES (Advanced Encryption Standard) são exemplos de criptografia simétrica.

Exemplo simplificado de criptografia simétrica em Python:

from cryptography.fernet import Fernet

def gerar_chave():

return Fernet.generate_key()

def cifrar_mensagem(mensagem, chave):

f = Fernet(chave)

return f.encrypt(mensagem.encode())

def decifrar_mensagem(mensagem_cifrada, chave):

f = Fernet(chave)

return f.decrypt(mensagem_cifrada).decode()

# Exemplo de uso

chave = gerar_chave()

mensagem = "Informação confidencial"

mensagem_cifrada = cifrar_mensagem(mensagem, chave)

mensagem_decifrada = decifrar_mensagem(mensagem_cifrada, chave)

print(f"Mensagem original: {mensagem}")

print(f"Mensagem cifrada: {mensagem_cifrada}")

print(f"Mensagem decifrada: {mensagem_decifrada}")

Criptografia Assimétrica

A criptografia assimétrica, também conhecida como criptografia de chave pública, utiliza um par de chaves: uma pública e uma privada. A chave pública pode ser compartilhada livremente, enquanto a chave privada deve ser mantida em segredo.

O RSA é um exemplo clássico de algoritmo de criptografia assimétrica. Veja um exemplo simplificado em Python:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import binascii

def gerar_par_chaves():

chave = RSA.generate(2048)

chave_privada = chave.export_key()

chave_publica = chave.publickey().export_key()

return chave_privada, chave_publica

def cifrar_rsa(mensagem, chave_publica):

chave = RSA.import_key(chave_publica)

cifrador = PKCS1_OAEP.new(chave)

mensagem_cifrada = cifrador.encrypt(mensagem.encode())

return binascii.hexlify(mensagem_cifrada)

def decifrar_rsa(mensagem_cifrada, chave_privada):

chave = RSA.import_key(chave_privada)

decifrador = PKCS1_OAEP.new(chave)

mensagem_decifrada = decifrador.decrypt(binascii.unhexlify(mensagem_cifrada))

return mensagem_decifrada.decode()

# Exemplo de uso

chave_privada, chave_publica = gerar_par_chaves()

mensagem = "Mensagem secreta"

mensagem_cifrada = cifrar_rsa(mensagem, chave_publica)

mensagem_decifrada = decifrar_rsa(mensagem_cifrada, chave_privada)

print(f"Mensagem original: {mensagem}")

print(f"Mensagem cifrada: {mensagem_cifrada}")

print(f"Mensagem decifrada: {mensagem_decifrada}")

Aplicações Modernas da Criptografia

A criptografia é onipresente na era digital, protegendo uma ampla gama de sistemas e comunicações:

HTTPS: Protege as comunicações na web, garantindo a privacidade e integridade dos dados transmitidos entre navegadores e servidores.

Blockchain: Utiliza criptografia para garantir a segurança e imutabilidade das transações em criptomoedas como o Bitcoin.

Mensagens instantâneas: Aplicativos como WhatsApp e Signal usam criptografia de ponta a ponta para proteger as conversas dos usuários.

Armazenamento em nuvem: Serviços de armazenamento em nuvem frequentemente criptografam os dados dos usuários para protegê-los de acessos não autorizados.

Desafios e Futuro da Criptografia

Apesar dos avanços significativos, a criptografia enfrenta desafios contínuos:

Computação Quântica

O advento da computação quântica representa uma ameaça potencial a muitos sistemas criptográficos atuais. Algoritmos quânticos, como o algoritmo de Shor, poderiam quebrar eficientemente sistemas baseados em fatoração de números primos, como o RSA.

Criptografia Pós-Quântica

Em resposta à ameaça quântica, pesquisadores estão desenvolvendo novos algoritmos resistentes a ataques quânticos. Estes incluem sistemas baseados em reticulados, códigos e multivariáveis.

Privacidade e Regulamentação

O uso generalizado da criptografia levanta questões éticas e legais. Governos e agências de segurança frequentemente argumentam pela necessidade de "backdoors" em sistemas criptográficos, enquanto defensores da privacidade resistem a tais medidas.

Conclusão

A criptografia é um campo dinâmico e essencial na era da informação. Desde suas origens antigas até as aplicações modernas em segurança digital, a criptografia continua a evoluir e adaptar-se a novos desafios. Compreender seus princípios fundamentais é crucial para qualquer profissional de tecnologia da informação.

À medida que avançamos para um futuro cada vez mais digital, a importância da criptografia só tende a crescer. Seja protegendo comunicações pessoais, transações financeiras ou segredos de estado, a criptografia permanece na vanguarda da segurança da informação, um baluarte contra as ameaças em constante evolução no ciberespaço.